Сегодняшние технологии постоянно меняются, становясь быстрее и точнее. Датчики отпечатков пальцев превратили современные смартфоны на чудеса удобства. Они не только созданы для высокого уровня качества использования смартфонов в наши дни, а также для дополнительного уровня безопасности. Нажатие пальца разблокирует телефон - пароль не требуется. Благодаря таким службам, как Android Pay, с помощью отпечатков пальцев можно приобрести товары в магазинах, можно приобрести новый ноутбук. И нажатия пальца внутри банковского приложения позволяет пользователю платить счета или перевести тысячи долларов.

Как Андроид сохраняет Ваши отпечатки пальцев и насколько это безопасно?

То, как Google сохраняет ваши данные отпечатков пальцев, является наиболе ее безопасным из современных технологий. Простой и безопасный - это всегда выигрышная комбинация. Хранение по своей природе не очень безопасно. Это то же самое, что что-то написано на примечании post-it и помещается в файловый кабинет. Это там, потому что оно должно быть там, и лучшее, что вы можете сделать, это контроль, кто имеет доступ к нему. Для кабинета файлов используется замок, а для вашего телефона - шифрование. Все данные отпечатков пальцев сохраняются в среде выполнения (TEE).

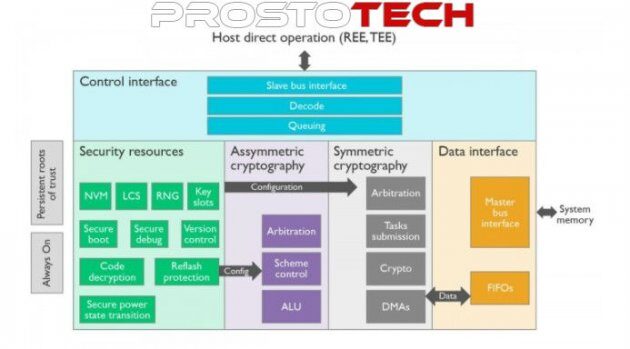

Что такое среда исполнения (TEE)?

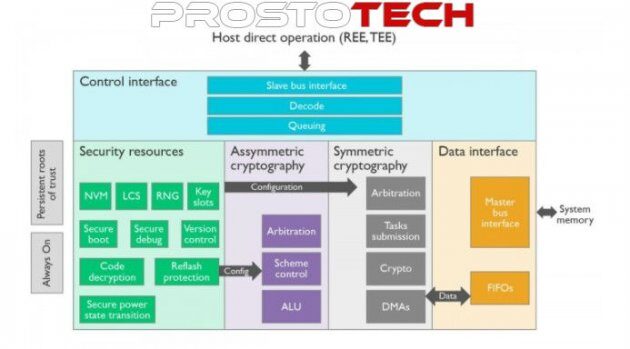

TEE - это отдельная изолированная область аппаратного обеспечения телефона. TEE может использовать собственный процессор и память, или он может использовать виртуализированных экземпляр на основном ЦП. В обоих случаях TEE полностью изолирован, используя защищенную аппаратной памятью и защиту от ввода / вывода. Даже если телефон соединен с корнями или загрузчиком, TEE является отдельной и остается неизменной. Для анализа и хранения данных отпечатков пальцев используется отдельный процессор с собственной памятью и операционной системой.

Google поддерживает то, что они называют Trusty TEE. Очень маленькая и эффективная операционная система, должным образом названа Trusty OS работает на TEE, а драйверы ядра позволяют ей общаться с системой. Существуют библиотеки Android (вы уже догадались: Trusty API) для разработчиков, чтобы они могли спросить, что соответствует TEE или нет. Не только данные отпечатков пальцев хранятся в TEE. Кстати, как ключи DRM и ключи шифрования загрузчика для производителя, также живут в TEE и работают так же, как и ваши данные отпечатков пальцев.

Другие производители могут использовать Trusty OS, для того чтобы потом использовать другую систему. Пока все критерии выполняются (перечислены ниже), а TEE является изолированной, она будет отвечать стандартам безопасности, необходимым для использования Pixel Imprint (прежде Nexus Imprint).

Другие производители могут использовать Trusty OS, для того чтобы потом использовать другую систему. Пока все критерии выполняются (перечислены ниже), а TEE является изолированной, она будет отвечать стандартам безопасности, необходимым для использования Pixel Imprint (прежде Nexus Imprint).

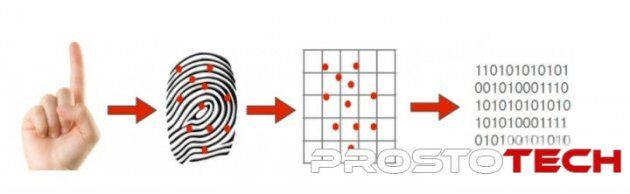

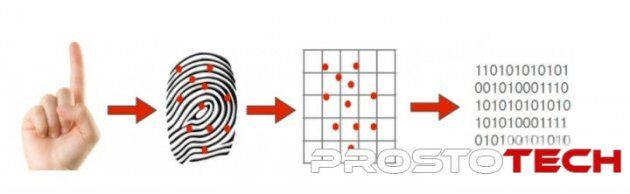

Когда вы регистрируете отпечаток пальца на своем телефоне Android, датчик захватывает данные во время сканирования. Trusty OS анализирует эти данные внутри TEE, затем создает две вещи: набор данных проверки и зашифрованный шаблон отпечатков пальцев. Это, похоже, нежелательные данные на все, кроме TEE, который также имеет ключ к расшифровке нежелательных данных. Этот зашифрованный шаблон отпечатков пальцев сохраняется в зашифрованном контейнере или на TEE, или на зашифрованном хранилище телефона. Три слоя шифрования означают, что получить данные практически невозможно, и даже если вы могли это было бы бесполезно, без возможности его расшифровать.

Проверка

Данные проверки хранятся внутри TEE. Когда вы кладете пальцы на сканер, чтобы попробовать что-то сделать, сканер собирает профиль данных. С помощью Trusty API соответствующая программа просит ядро спросить TEE, правильно это или нет. TEE проверяет сохранены валидационные данные при помощи отдельного процессора и памяти, а если достаточно данных отвечает, что это правильно. Если данных не хватает, то говорит нет. Этот ответ о передаче или неудачу отправляется назад к ядру как маркетинг программного обеспечения, который API может читать, чтобы увидеть результат на дисплее прибора.

Хотя TEE сам использует отдельные ОС и аппаратные средства для обеспечения безопасности, шаблон отпечатков пальцев использует программное шифрование. Он должен быть подписан очень конкретным ключом, чтобы быть действительным. Этот ключ создается с использованием информации о конкретных устройства, ничего о и конкретной информации о времени. Другими словами, если вы удалите пользователя, меняете устройства или пытаетесь заново зарегистрировать отпечаток пальца (система может сказать, что вы перезаписали существующий отпечаток пальца), ключ больше не распознается, и его нельзя использовать для расшифровки отпечатков пальцев как первый шаблон

Это на самом деле так же безопасно, как мы думаем?

Сканеры отпечатков смартфонов менее безопасны, чем мы считаем, по мнению исследователей, разработавших "основные отпечатки пальцев". Исследователи смогли обойти устройства для отпечатков пальцев, которые используются для разблокировки телефонов, входа в приложения и осуществления платежей, используя поддельные отпечатки пальцев, созданные с помощью узоров, выявленных многими реальными отражениями.

Выводы Нью-Йоркского университета и университета штата Мичиган ставят под сомнение безопасность широко используемой технологии. Исследователи смогли создать набор "мастер-принтов, которые могли бы обмануть сканер до 65 процентов времени.

Выводы, опубликованные исследователями Нью-Йоркского университета и Университета штата Мичиган, говорят о том, что смартфоны легко обманывают поддельные отпечатки пальцев цифровыми способами, состоящие из многих общих черт, найденные в изображениях человека. В компьютерных симуляциях исследователи из университетов смогли разработать набор искусственных "MasterPrints", которые могли бы соответствовать действительным отпечаткам, подобным тем, которые используются телефонами в 65 процентов времени.

Полные отпечатки пальцев человека трудно фальсифицировать, но читатели отпечатков пальцев на сегодняшних смартфонах относительно небольшие, они, как правило, сканируют различные части отпечатков пальцев, чтобы обеспечить успешное активацию датчика одним нажатием пальца. Только один из этих частичных сканирования должна соответствовать датчику для разблокировки телефона, и поскольку многие пользователи записывают на устройство несколько отпечатков пальцев, на телефоне часто есть десятки различных частных принтов.

Когда пользователь устанавливает защиту отпечатков пальцев на Apple iPhone или на телефоне, на котором запускается программное обеспечение Google Android, телефон обычно занимает восемь-десять изображений из пальца, чтобы облегчить соответствие. И многие пользователи записывают более одного пальца - скажем, большой и указательный пальцы каждой руки. Поскольку для разблокировки телефона нужно провести пальцем только один сохранен образ, система может быть уязвимой за ошибочные совпадения.

Вывод

Несмотря на то, что исследователи заявили, что они проверили свои результаты лишь в компьютерных моделях, а не на реальных смартфонах, они предупреждали, что технология создания искусственных физических отпечатков пальцев быстро улучшилась.

Несмотря на широко масштабную доверие к сканерам отпечатков пальцев, некоторые производители телефонов ввели другие методы проверки подлинности, такие как сканер распознавания лица, хотя последний, как показывает практика - обманывают фотографии. Коды доступа к смартфонам также оказались уязвимыми к трещинам. Существует один из 10 000 шансов угадать четырехзначный код доступа, но исследователи из Университета Ньюкасла показали, что датчики движения в телефоне могут отдать числовые коды, обнаруживая, как телефон движется при нажатии определенных областей экрана.

Как Андроид сохраняет Ваши отпечатки пальцев и насколько это безопасно?

То, как Google сохраняет ваши данные отпечатков пальцев, является наиболе ее безопасным из современных технологий. Простой и безопасный - это всегда выигрышная комбинация. Хранение по своей природе не очень безопасно. Это то же самое, что что-то написано на примечании post-it и помещается в файловый кабинет. Это там, потому что оно должно быть там, и лучшее, что вы можете сделать, это контроль, кто имеет доступ к нему. Для кабинета файлов используется замок, а для вашего телефона - шифрование. Все данные отпечатков пальцев сохраняются в среде выполнения (TEE).

Что такое среда исполнения (TEE)?

TEE - это отдельная изолированная область аппаратного обеспечения телефона. TEE может использовать собственный процессор и память, или он может использовать виртуализированных экземпляр на основном ЦП. В обоих случаях TEE полностью изолирован, используя защищенную аппаратной памятью и защиту от ввода / вывода. Даже если телефон соединен с корнями или загрузчиком, TEE является отдельной и остается неизменной. Для анализа и хранения данных отпечатков пальцев используется отдельный процессор с собственной памятью и операционной системой.

Google поддерживает то, что они называют Trusty TEE. Очень маленькая и эффективная операционная система, должным образом названа Trusty OS работает на TEE, а драйверы ядра позволяют ей общаться с системой. Существуют библиотеки Android (вы уже догадались: Trusty API) для разработчиков, чтобы они могли спросить, что соответствует TEE или нет. Не только данные отпечатков пальцев хранятся в TEE. Кстати, как ключи DRM и ключи шифрования загрузчика для производителя, также живут в TEE и работают так же, как и ваши данные отпечатков пальцев.

Другие производители могут использовать Trusty OS, для того чтобы потом использовать другую систему. Пока все критерии выполняются (перечислены ниже), а TEE является изолированной, она будет отвечать стандартам безопасности, необходимым для использования Pixel Imprint (прежде Nexus Imprint).

Другие производители могут использовать Trusty OS, для того чтобы потом использовать другую систему. Пока все критерии выполняются (перечислены ниже), а TEE является изолированной, она будет отвечать стандартам безопасности, необходимым для использования Pixel Imprint (прежде Nexus Imprint).Когда вы регистрируете отпечаток пальца на своем телефоне Android, датчик захватывает данные во время сканирования. Trusty OS анализирует эти данные внутри TEE, затем создает две вещи: набор данных проверки и зашифрованный шаблон отпечатков пальцев. Это, похоже, нежелательные данные на все, кроме TEE, который также имеет ключ к расшифровке нежелательных данных. Этот зашифрованный шаблон отпечатков пальцев сохраняется в зашифрованном контейнере или на TEE, или на зашифрованном хранилище телефона. Три слоя шифрования означают, что получить данные практически невозможно, и даже если вы могли это было бы бесполезно, без возможности его расшифровать.

Проверка

Данные проверки хранятся внутри TEE. Когда вы кладете пальцы на сканер, чтобы попробовать что-то сделать, сканер собирает профиль данных. С помощью Trusty API соответствующая программа просит ядро спросить TEE, правильно это или нет. TEE проверяет сохранены валидационные данные при помощи отдельного процессора и памяти, а если достаточно данных отвечает, что это правильно. Если данных не хватает, то говорит нет. Этот ответ о передаче или неудачу отправляется назад к ядру как маркетинг программного обеспечения, который API может читать, чтобы увидеть результат на дисплее прибора.

Хотя TEE сам использует отдельные ОС и аппаратные средства для обеспечения безопасности, шаблон отпечатков пальцев использует программное шифрование. Он должен быть подписан очень конкретным ключом, чтобы быть действительным. Этот ключ создается с использованием информации о конкретных устройства, ничего о и конкретной информации о времени. Другими словами, если вы удалите пользователя, меняете устройства или пытаетесь заново зарегистрировать отпечаток пальца (система может сказать, что вы перезаписали существующий отпечаток пальца), ключ больше не распознается, и его нельзя использовать для расшифровки отпечатков пальцев как первый шаблон

Это на самом деле так же безопасно, как мы думаем?

Сканеры отпечатков смартфонов менее безопасны, чем мы считаем, по мнению исследователей, разработавших "основные отпечатки пальцев". Исследователи смогли обойти устройства для отпечатков пальцев, которые используются для разблокировки телефонов, входа в приложения и осуществления платежей, используя поддельные отпечатки пальцев, созданные с помощью узоров, выявленных многими реальными отражениями.

Выводы Нью-Йоркского университета и университета штата Мичиган ставят под сомнение безопасность широко используемой технологии. Исследователи смогли создать набор "мастер-принтов, которые могли бы обмануть сканер до 65 процентов времени.

Выводы, опубликованные исследователями Нью-Йоркского университета и Университета штата Мичиган, говорят о том, что смартфоны легко обманывают поддельные отпечатки пальцев цифровыми способами, состоящие из многих общих черт, найденные в изображениях человека. В компьютерных симуляциях исследователи из университетов смогли разработать набор искусственных "MasterPrints", которые могли бы соответствовать действительным отпечаткам, подобным тем, которые используются телефонами в 65 процентов времени.

Полные отпечатки пальцев человека трудно фальсифицировать, но читатели отпечатков пальцев на сегодняшних смартфонах относительно небольшие, они, как правило, сканируют различные части отпечатков пальцев, чтобы обеспечить успешное активацию датчика одним нажатием пальца. Только один из этих частичных сканирования должна соответствовать датчику для разблокировки телефона, и поскольку многие пользователи записывают на устройство несколько отпечатков пальцев, на телефоне часто есть десятки различных частных принтов.

Когда пользователь устанавливает защиту отпечатков пальцев на Apple iPhone или на телефоне, на котором запускается программное обеспечение Google Android, телефон обычно занимает восемь-десять изображений из пальца, чтобы облегчить соответствие. И многие пользователи записывают более одного пальца - скажем, большой и указательный пальцы каждой руки. Поскольку для разблокировки телефона нужно провести пальцем только один сохранен образ, система может быть уязвимой за ошибочные совпадения.

Вывод

Несмотря на то, что исследователи заявили, что они проверили свои результаты лишь в компьютерных моделях, а не на реальных смартфонах, они предупреждали, что технология создания искусственных физических отпечатков пальцев быстро улучшилась.

Несмотря на широко масштабную доверие к сканерам отпечатков пальцев, некоторые производители телефонов ввели другие методы проверки подлинности, такие как сканер распознавания лица, хотя последний, как показывает практика - обманывают фотографии. Коды доступа к смартфонам также оказались уязвимыми к трещинам. Существует один из 10 000 шансов угадать четырехзначный код доступа, но исследователи из Университета Ньюкасла показали, что датчики движения в телефоне могут отдать числовые коды, обнаруживая, как телефон движется при нажатии определенных областей экрана.